根據多間媒體的報導,在上月美國西岸時間的11月12日下午一時,多種Google 的服務如G Suite,Google Search,及Analytics 等等,一度受阻,另數以百萬計的用戶受到影響,直至下午二時許才恢復正常,歷時約74分鐘。翻查網上Google Cloud的意外紀錄,並非Google系統有任何問題,而是當天有一間來自非洲的電訊供應商發佈出錯誤的Google 地址,更改了其他大型的電訊商及網絡商戶等原有Google IP 地址,最終令用戶無法找到正確的伺服器。究竟是什麼的外來因素,令強如Google 的超級企業仍未能倖免?筆者希望在此跟大家探討一下。

綜觀互聯網的結構,是由不同的IP 地址連接而成,就像每一個家庭或商店,都有一個地址一樣。如今大型的網絡商或Google這類的企業,都會控制一組屬於當地的IP 地址。不同網絡商要互通消息及交換他們的IP地址,便需要使用BGP(Border Gateway Protocol)路由協議,跟其他網絡供應商交換IP情報。

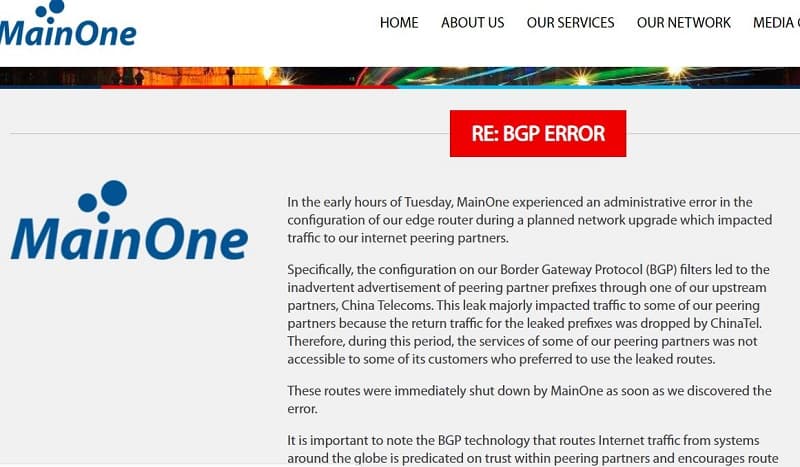

雖然BGP協議十分流行,協議本身並未有任何保安設計,全賴網絡營運商的互信,所以曾導致不少問題。以今次意外為例,就是非洲網絡服務供應商MainOne的人為錯誤,意外把Google位址,傳送到中國電訊及俄羅斯JSC電訊的網絡。由於BGP缺乏嚴謹檢查,這兩家大型電訊商又一錯再錯,轉發錯誤資料至其他供應商;例如日本NTT等,終於蓋過原本是正確的Google IP位址。最後,成千上萬用戶沒法連接至正確的IP,未能使用Google G-Suite 或 Search等相關的服務,情況類似DNS受攻擊中毒。

因為今次事件,Google網絡交通被轉移至俄羅斯及中國等地方,引至不少保安專家起初猜測,BGP路由器是否被騎劫,黑客乘機窺探Google用戶資料。後來MainOne發表聲明,確定是人為錯誤,才曉得是虛驚一場。

不過BGP作為互聯網中,大型服務供應商的重要通訊標準,仍有不少安全漏洞,前景委實令人擔憂。BGP被騎劫引發大型網絡服務受阻,其實已非首次。十年前,巴基斯坦政府認為YouTube內容不太健康,曾嘗試阻止國民使用,便用了騎刧BGP路由協議作為手段,將YouTube轉成為本地IP地址,以試圖令國內用戶沒法取用服務。但當時巴基斯坦境內其他國際電訊伙伴,卻沒有在意,直接將錯誤BGP訊息,轉發到美國等國家,結果成千上萬YouTube用戶,因為地址錯誤沒法登入,服務亦中斷近兩小時。因為大量網絡交通被轉發到巴基斯坦境內,亦癱瘓當地互聯網服務,情況有如接受大量DDOS攻擊。

為加強BGP協議安全,早於2013年,已有多份建議書提出改革;譬如RFC 6810中提議使用類似PKI 之類認證及加密,先核查對方電訊商身份,才同意接受BGP的訊息。不過,BGP開發及沿用多年,重新改革實須多方配合;首先硬件商要推出新BGP設配;其次,各大電訊商也要落實使用,可謂困難重重。亦有民間非牟利組織如MANRS,致力在電訊商推廣BGP的安全重要,及制定實行指南,現時有超過100間電訊公司成為MANRS聯盟,運作數年後漸漸取得成果。

今年九月,美國政府的NIST部門,開始提出BGP安全討論文檔,希望能使用現存技術,先制定保護以BGP協議通訊的安全白皮書。草案推出後,受到大型廠商支持;如Cisco、Juniper Networks、AT&T等願意幫忙測試及修訂白皮書。筆者希望多方面努力下,能落實有效方案,以確保未來互聯網服務,可通行無阻。

作者 :梁定康,網絡工程師,專門負責網絡設計及保安工作