新科技速遞

上星期,美國網絡安全及基建安全局(CISA),聯同美國能源部、國家安全局、聯邦調查局,罕有發出警告,指黑客可以特製的進階持續性威脅(APT),針對工控系統(ICS)/ 監控和數據採集(SCADA)等運營技術(Operational Technology)系統,要求業界警愓安全風險。

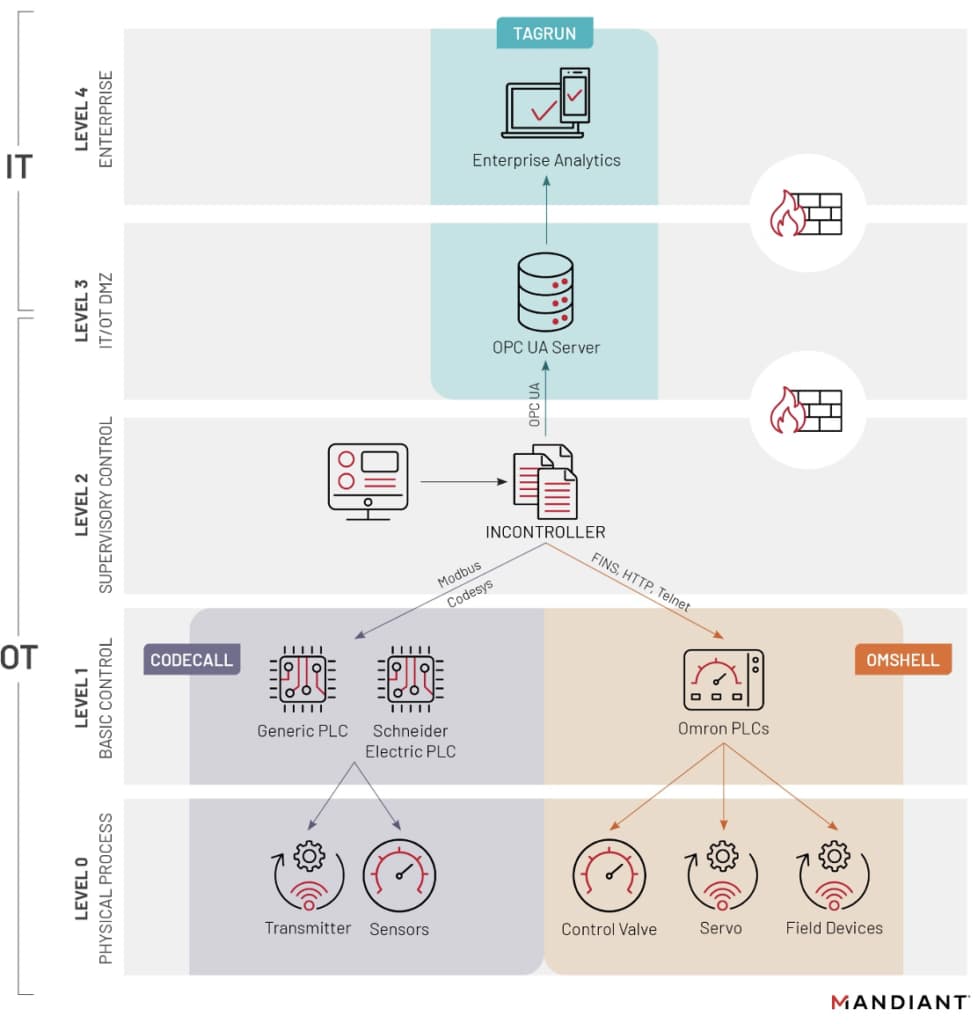

網絡安全公司Mandiant亦公佈了國家級新型攻擊工具INCONTROLLER的研究報告,指INCONTROLLER有三種工具可嵌入多種工業設施,包括了發電機、銑床(milling machine)、壓力氣閥、傳感器等。

Mandiant與施耐德(Schneider Electric)合作研究,發現INCONTROLLER可針對施耐德和歐姆龍的工業設備作出攻擊,也是繼 STUXENT、INDUSTROYER 和 TRION惡意程式後,第4個被發現專門針對OT系統的惡意軟件。

物聯網技術的興起,工廠紛紛引入智能技術和機器人,不少設備須上網,攻擊面大增。而ICS和SCADA系統更幾乎無處不在,全球基礎設備;包括核電站、電網、發電設備、運輸業、輸油、工廠、公共事業,無一不正受威脅。

OT從設計就鮮考慮網絡保安。由於OT設備數量大,位置分散,OT系統往往全天候運作,要求快速部署和穩定,保安反而不是優先考慮;以往,OT多屬於封閉系統,傳統以為只要機器只要不上網,系統與外界隔離接觸,即所謂「實體隔離」(Air Gap)部署,就可肯定安全,安寢無憂。

魔高一丈,黑客亦有辦法破解實體隔離的系統。

實體隔離難以實行

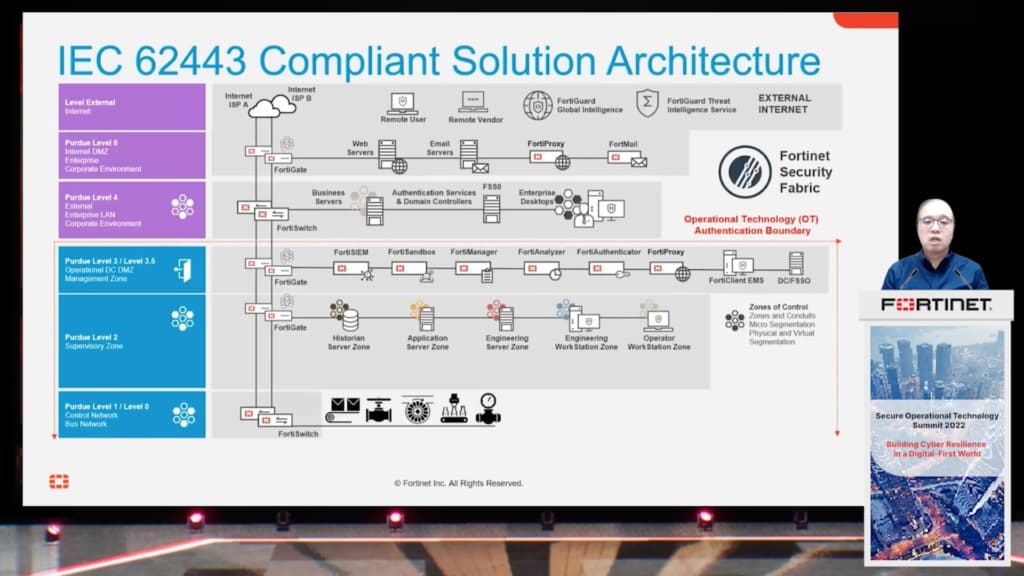

網絡保安方案供應商Fortinet舉辦Fortinet Secure Operational Technology 2022,討論了OT保安趨勢。

Fortinet東南亞及香港地區資訊安全總監鄺偉基指,傳統OT確可與其他系統分開,但隨著設備產生大量的數據,須傳送到IT系統分析,而智能電錶等的數據,又要送至財務系統處理,完全可實體隔離的系統,愈來愈少。

「不少工業發現,愈來愈難建立與世隔絕的系統,系統有時要遠程登入維護,或者進行遠程監察,甚至接入雲端。」鄺偉基指,即使系統位於封閉狀態,數據還是有可能在邊緣位置被竊。以色列就有大學證實了以惡意程式,可通過控制記憶體電流,產生出2.4GHz的WI-Fi頻率,毋須管理權限,就可在附近透過Wi-Fi下載數據,稱之為「AIR-FI」攻擊。

清晰分界釐清權責

聽似間諜情節,但足以證明即使沒有網絡,黑客亦可下手。鄺偉基說,黑客可從設備的實體連接埠盗取數據或接入,任何邊緣設備均須從設計階段,加入保安設計(Security by design),確保不受干擾。

以往管理OT系統的團隊,較少經驗處理資訊保安,有時黑客確可長驅直進。鄺偉基指,資訊科技(IT)團隊一般網絡保安經驗豐富,有時礙於團隊交流不足,導致出現真空,所以清晰理解數據流向,釐清擁有權誰屬,IT和OT有清晰分界後,就能落實保護責任。

其次是企業可建立數據策略,掌握數據分類,尤其OT產生大量數據,必須權衡數據優次和保留策略,無論在儲存和傳送的階段,數據應全程加密。

軟件漏洞成致命傷

不過,軟件還是OT系統最大保安弱點。OT系統採用大量單板電腦和微處理器(MCU),廠商設計時只顧及功能,不特別考慮保安;設備安裝上線之後,可能就是全天候操作,甚至24×7,即使發現了漏洞,也再沒時間停機更新修補軟件。

不少OT系統採用開源軟件和第三方函式庫,事後經常會發現弱點,軟件供應鏈可能亦被黑客攻擊,難確保滴水不漏,留下了黑客的後門。

鄺偉基說,OT產生數據量異常龐大,經常靠IT團隊以數據湖才能分析,IT團隊可能通過API,以方便與OT交換數據,預計API保安將是重要課題。

長遠而言,鄺偉基以為OT應建立客觀的量度標凖和管治機制,長遠才可管控風險;IT資訊科技早有國際標準組織定義的管理標準,例如ISO27001標凖以持續改善。OT暫沒相應工業標凖,業界亦出現IEC 62443標凖,工業界一向實行全面質量管理(TQM),以確保產品質素,業內亦有討論將OT安全,納入TQM評分板機制作實時監察。

無論如何,OT須堵塞軟件漏洞,亦須實施專門用於OT的零信任(ZTNA)機制,杜絕連網帶來的風險,而一旦OT環境內有軟件漏洞和風險,作業系統或軟件未獲原廠修補更新前,可在防火牆加上針對漏洞入侵的虛擬修補(Virtual Patch)防範入侵,在連接層面先堵塞漏洞。

智能化和物聯網是大勢所趨,基建和工業生產效率亦大幅躍進,但OT系統保安無法與時並進,就難以享受帶來的好處。