新科技速遞

世界輪轉流,較早前Microsoft的Exchange服務器出現了保安漏洞,較早前Apache亦發現Log4j弱點,稱為Log4Shell,影響更加廣泛,導致Java SE 和Apache可非授權從遠程執行惡意代碼,涉及的應用和系統更加廣泛,而有關攻擊,更可能會持續多年。

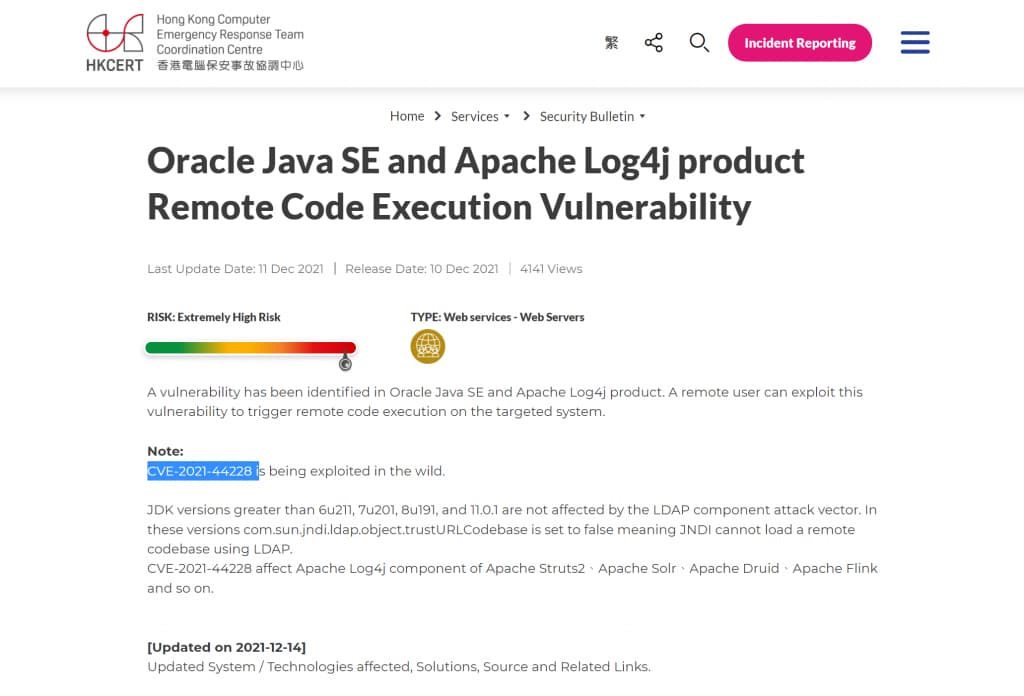

香港電腦保安事故協調中心(HKCert)亦將上述編號CVE-2021-44228的Log4J漏洞訂為「極高風險」(Extremely High Risk)水平,而CVE-2021-44228的通用漏洞評分系統CVSS風險評分更是10分滿分,有保安專家稱之為近10年最嚴重漏洞。

Cloudflare行政總裁Matthew Price認為,Log4j弱點是繼Heartbleed、ShellShock之後最為嚴重的漏洞。

CVE-2021-44228是指開源日誌應用Apache Log4j內可供遠端代碼執行的嚴重漏洞,攻擊者可利用該漏洞遠端執行惡意程式碼,甚至直接騎劫服務器,加入惡意程式或勒索軟件。

Apache Log4j某些功能存在遞迴的解析功能,黑客可直接構造惡意的指令請求,觸發遠端代碼執行漏洞。用戶使用Apache Log4j2處理日誌時,漏洞對用戶輸入內容先進行特殊處理,便可在Log4j中發出指令觸發遠端代碼執行,相當簡單。

雖然Log4j的漏洞剛剛出現不久,但是有保安諮詢公司已錄得黑客利用漏洞傳送惡意程式和勒索軟件,Bitdefender已發現有黑客透露漏洞下載Kohnsari勒索軟件,原因似乎是軟件的體積較小,不過Kohnsari也較易被病毒掃描軟件發現。

羅兵咸永道香港網絡安全及私隱服務合夥人顏國定估計Log4j影響甚大,防止系統受攻擊最佳徑途則是儘快堵塞漏洞,不同技術廠商可快速修補漏洞。

他預期,系統即使受到攻擊,受到感染問題也不會即時浮現,未來2星期不少企業系統可能陸續出現問題。

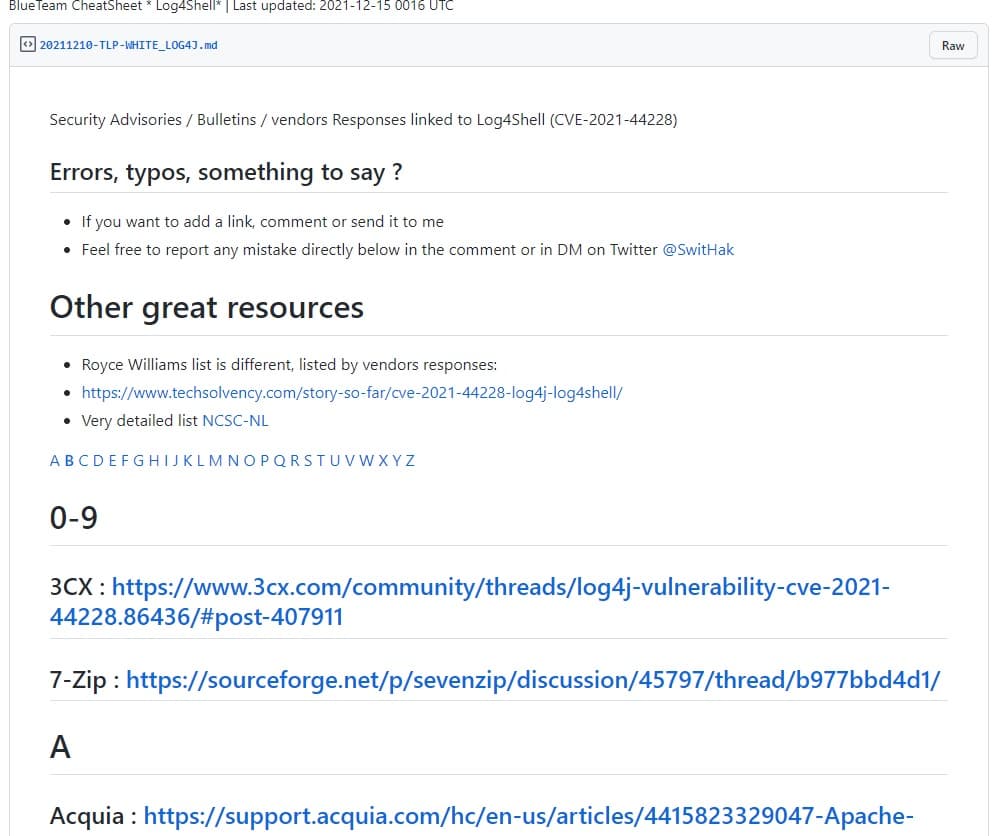

此問題會亦影響眾多Java應用,網上列出受影響產品廠商極多,用戶要逐一升級修填,也可以虛擬修補(Virtual Patching)暫時處理。

https://gist.github.com/SwitHak/b66db3a06c2955a9cb71a8718970c592

顏國定說,Log4j應用非常廣泛,加上漏洞相對容易攻擊,而受影響廠商為數眾多,可能掛一漏萬而受攻擊,Log4j影響Java應用,不少中間件、開發框架與Web應用也受牽連,另一方法則是偵察入侵,從前端阻截黑客的入侵。

Barracuda⾼級銷售⼯程師李瀚立表示,企業可通過雲端的Web Application Firewall(WAF)去偵察和化解攻擊,不過一般WAF必須自行升級定義檔(Signature),而Barracuda的WAF-as-a-Service在發現漏洞後馬上已宣佈升級了定義檔,可偵查Log4j攻擊和欄截,屬於最快作出反應的保安廠商之一,其他雲端的WAF紛紛公佈,已加入防禦Log4j弱點。

漏洞牽連廣遠,各大保安廠商亦紛紛發出特別通告,提醒客戶如何防備有關攻擊,相信經此一役,愈來愈企業都加強防禦,以免漏洞遭黑客利用作為攻擊工具。