新科技速遞

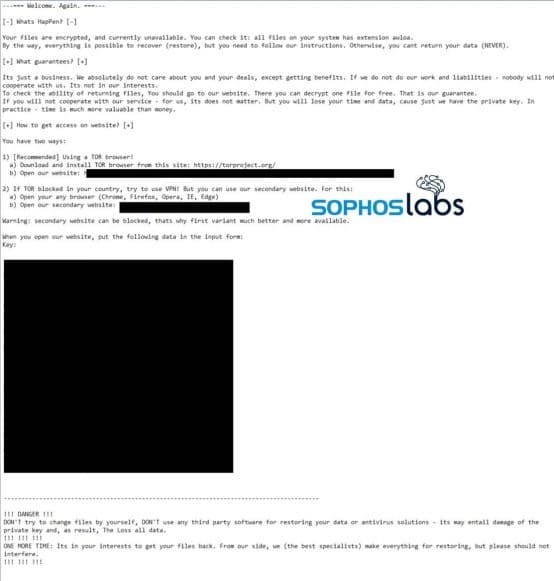

美國資訊科技代管服務Kaseya,再遭到來自俄羅斯黑客以勒索軟件攻擊,通過攻擊Kaseya的Virtual System Administrator(VSA)管理軟件,感染了多部電腦,受害機構超過1,500個。

美國拜登政府關注網絡攻擊,甚至表示會向黑客電腦發動反攻擊,動用所有資源緝拿罪犯歸案。不過原來美國科技企業,IT保安亦有遭人詬病之處,才令黑客有可乘之機。

Kaseya攻擊被認為是近期最嚴重事故,白帽黑客早於數月之前,已警告VSA出現了漏洞。美國專門報導網絡保安的Brian Krebs表示,原來Kaseya上述漏洞,竟早於2021年4月2日已遭發現,該零日漏洞在公佈漏洞的CVE網站 (https://cve.mitre.org/ )以CVE-2021-30116編號公佈,編號公佈,Kaseya至少有3個月時間,足以修補漏洞,卻完全沒有理會,終於導致REvil相關勒索軟件,7月3日發動了大規模攻擊,一舉得手。

Mandiant通知Kaseya,原來另一個漏洞CVE-2021-30116,6年前已被發現,一直未有理會修補;原則上任何人可通過瀏覽器,進入Kaseya支援服務和付費的網址portal.kaseya.net,下載網站web.config檔案後,取得網站用戶及密碼。

Kaseya剛剛才堵塞CVE-2021-30116漏洞。Mandiant是從美國另一位保安專家Alex Holden,才獲悉漏洞仍然存在,輾轉告知Kaseya後,才作修補。

Kaseya對重大漏洞6年來不聞不問。企業對於選擇IT管理服務供應商(MSP),此後必然更審慎。

Sophos副總裁暨資訊安全總監 Ross McKerchar 表示:「Kaseya 事故是我們見過最影響深遠的刑事犯罪勒索攻擊之一,預計受害機構遍佈世界各地,以美國、德國和加拿大佔大多數,澳洲、英國及其他地區亦受影響。」

Sophos 工程總監Mark Loman 表示:「Sophos積極調查是次針對Kaseya攻擊,視之為針對供應鏈攻擊,黑客鎖定MSP作為散佈惡意軟件的媒介,務求短時間攻擊大量企業。」

過去其他大規模網絡攻擊(例如WannaCry),勒索軟件扮演「分發者」角色。Kaseya攻擊則直接攻擊IT部門廣泛採用MSP,成為散佈渠道。根據 Sophos 威脅情報,近數週REvil一直活躍,包括對JBS的攻擊。Sophos宣布收購 Capsule8,以在Linux和容器市場提供偵測力和回應方案,保護內部及雲端工作負載。