[新科技速遞] [新冠肺炎Covid-19] [網絡保安]

新科技速遞

新冠肺炎Covid-19引起全球恐慌,網絡保安研究顯示,黑客針對在家工作和企業,而政府和國際組織也成為攻擊目標。

較早前Talos發表報告,指黑客以Covid-19向亞塞拜疆政府發動攻擊,以新惡意程式PoetRAT入侵該國風力發電裝置的Scada工業系統。

上星期,國際衛生組織(WHO)公佈,針對WHO攻擊上升了5倍,而且450個WHO電郵和密碼遭網上公開。此外,網上暴露數千位參與新冠肺炎工作人員身份;攻擊也波及WHO外聯網系統,現時正在復修。

Google負責監察政府策動的網絡攻擊的保安小組,更指有十多個政府黑客組織正發動釣魚及惡意程式攻擊。Google每天偵察超過1800萬個以疫症為主題的惡意程式和釣魚信息,而每天有關Covid-19的垃圾郵件共達2400萬封。

Google威脅分析小組指不少釣魚攻擊針對盗取Google戶口密碼,並加強了超過50000戶口的保安級別;其中針對衛生合作組織的攻擊,相信來自伊朗有關係的Charming Kitten,另一個與南美有關的Packrat黑客也與WHO假網站有關。

武漢遭越南黑客攻擊

不過,最矚目算是網絡保安FireEye屬下研究組織Mandiant Threat Intelligence的公佈,指稱越南有關係的黑客組織APT32,竟以武漢市政府和中國應急管理部發動網絡攻擊,目標似乎是為蒐集有關Covid-19相關資訊。

APT32一向均有向東亞地區政府發動攻擊,今次則向武漢市政府和中國有關管理部發出釣魚電郵,則是首次發現國家為幕後所為,刺探中國有關Covid-19情報和解決方案。

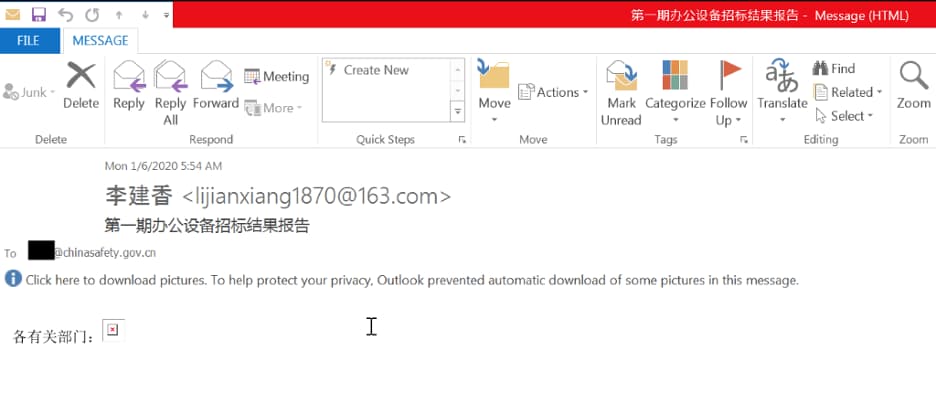

Mandiant報告顯示,越南黑客在2020年1月6日以李建香電郵(lijianxiang1870@163.com)名義,以標題內容《第一期辦公設備招標結果報告》向一名Chinasafety.gov.cn域名用戶發出電郵,內容並且有追蹤鏈接(embedded tracking link),以向黑客報告該用戶是否曾打開郵件。

Mandiant又在多個武漢市政府及中國應急管理部有關的電郵,均發現上述的追蹤鏈接,鏈接上報的libjs.inquirerjs.com,正好是較早前向東南亞國家發動METALJACK的C&C域名。METALJACK 惡意程式以嵌入式命令控制基礎架構並竊取資料,以往曾多次發現嵌入文件命令竊取。

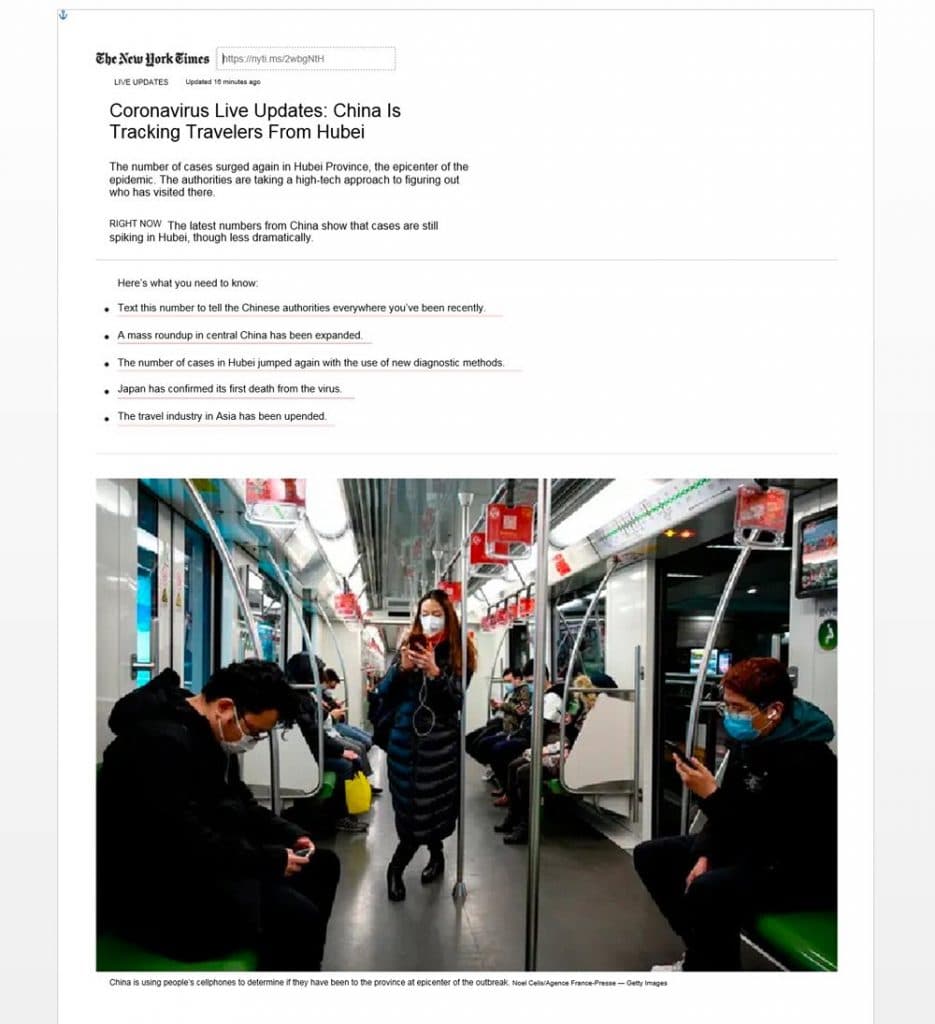

APT32亦以Covid-19內容的惡意程式附件,內容主要針對中文讀者為目標,中文標題文件《冠狀病毒即時更新:中國正在追蹤來自湖北的旅行者》,內容是《紐約時報》一篇有關報導,打開附件後就會顯示上述報導的RTF文件檔,再儲存文件到%TEMP%資料夾,也包含下載程式(Loader),以發動METALJACK攻擊。

METALJACK會以Shellcode代碼到受攻擊者機器上執行,傳回受攻擊者的機器名稱和用戶名稱,回報libjs.inquirerjs.com,shellcode以系統shell訪問易受攻擊的遠端機器,可隱秘獲取shell遠端存取易受攻擊機器,又不需要跟系統任何通訊端的API回應,對黑客而言比較安全。

因為惡意程式的下載程式不重用已建立好的連接,就不顯示任何引起受攻擊者懷疑的線索,例如顯示來自未知服務的開放埠等警告訊息,以免打草驚蛇。

然後,有關的Shellcode再連接上述伺服器,正式下載METALJACK的惡意程式碼到用戶機器的記憶體內,執行盗取資料等任務,以vitlescaux.com域名作為C&C控制伺服器。

以往,國家級惡意程式攻擊,竊取軍事和政治敏感的資料。Mandiant研究顯示,情報活動已伸展至醫療和Covid-19相關資料,則屬於首次。越南APT32黑客何以會對中國的Covid-19政府資料有興趣,則耐人尋味。