新科技速遞

上星期,美國國家安全局NSA向微軟報告了一個漏洞,編號CVE-2020-0601,影響Windows許多版本,結果引起軒然大波。

據了解,該漏洞是在一個名為crypt32.dll的Windows組件中發現,crypt32.dll用於處理「證書和加密消息傳遞」,漏洞被稱為「Curveball」,幾乎影響所有Windows新版本,包括伺服器,黑客繞過公開金鑰基礎建設架構PKI(Public Key Infrastructure)以假身份驗證,故取名繞射球。

Microsoft的Internet Explorer和Edge瀏覽器,以至Google的Chrome瀏覽器都使用crypt32.dll處理傳送敏感數據,以及第三方應用程式的加密;只有Firefox使用本身的驗證加密機制;而Chrome又佔最大瀏覽器市場,CVE-2020-0601影響範圍甚大;據說黑客還可進行中間人攻擊,解開加密通信、偽造惡意代碼簽名,使惡意軟件看似合法應用。

Microsoft發出Microsoft系統更新修補;Google也推出Chrome 79.0.3945.130,更新後Chrome可偵察出企圖利用CVE-2020-0601 內,Windows 的CryptoAPI漏洞。

Microsoft僅將CVE-2020-0601漏洞列為重要,還沒到嚴重程度,據說系統應再進行身份驗證,然後才執行遠程代碼。但是據美國CERT發表漏洞分析,漏洞影響以X.509密碼證書鏈的所有驗證,若不及時修補有嚴重後果;Microsoft與分析機構研究結果,對漏洞的嚴重程式有不同解讀。

X.509為國際電信聯盟(ITU)加密標準,定義公共密鑰架構(PKI)證書格式。加密標準用於HTTPS安全通信,以及電子簽名的傳輸層安全(TLS),提供加密和身份驗證功能,決定數據是否來自受信任來源。如果繞過X.509驗證,則可以欺騙任何依賴連結證書接受篡改的憑據。

根據微軟介紹,CVE-2020-0601漏洞位於Windows CryptoAPI(Crypt32.dll)驗證橢圓曲線加密算法證書方式,可能影響信任一些實例應用;包括網頁HTTPS連接、文件簽名、電子郵件簽名、以用戶模式啟動簽名的可執行程式等。

黑客可利用漏洞偽造代碼的簽名證書,成為具惡意程式可執行文件的簽名,文件看似來自可信任的來源。例如,勒索軟件或者間諜軟件,擁有看來有效的證書,誘使用戶安裝。黑客也可以中間人攻擊,解密用戶網頁連接,看到受影響軟件內的機密信息。

CVE-2020-0601漏洞會影響Windows 10、Windows Server 2016/2019以及依賴於Windows CryptoAPI的應用程式,但Windows 7、Windows Server 2008 R2不受影響。

有關漏洞的危險程度,人言人殊,媒體報導指相當嚴重,微軟內部人士則表示誇大其詞。

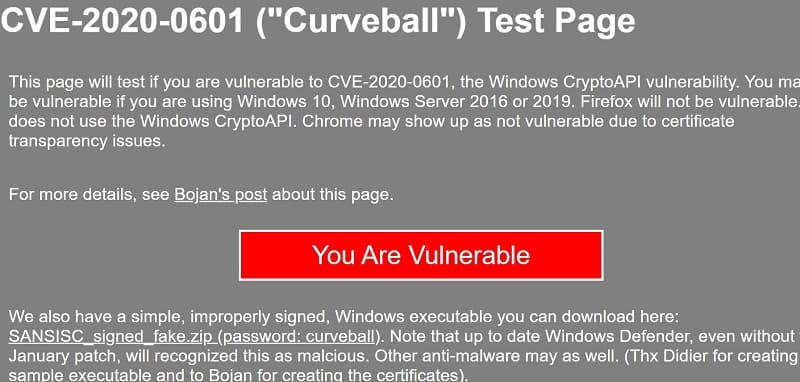

目前漏洞可通過Windows系統升級修復,暫未發現漏洞受到攻擊報告。不過,網上開始有代偵察漏洞網頁,顯示弱點依然存在,用戶難以分辨是否安全,或者測試結果是否屬實。

https://curveballtest.com/index.html

NSA以往曾將Windows系統弱點武器化作為攻擊手段,今次則事先向微軟報告,並在公佈前讓Microsoft發出系統更新。