新科技速遞

近期發生多宗供應鏈網絡攻擊;2020年底廣泛應用於各大政府及企業的SolarWinds軟件,懷疑被黑客入侵,以致美國多家採用相關供應商軟件的政府機構、企業,高科技公司,紛紛中紹,最後被保安公司FireEye分析人員所揭發。

SolarWinds是不少企業用於監察網絡和應用性能工具,不少企業網絡即使保安嚴密,不過軟件愈來愈複雜,開發人員從Github下載源碼開發,或使用第三方的系統軟件,終於變成入侵工具的後門。

企業不少工具軟件,每日也有大量更新,黑客入侵了上游供應商,就可長驅直進。

提防電郵詐騙

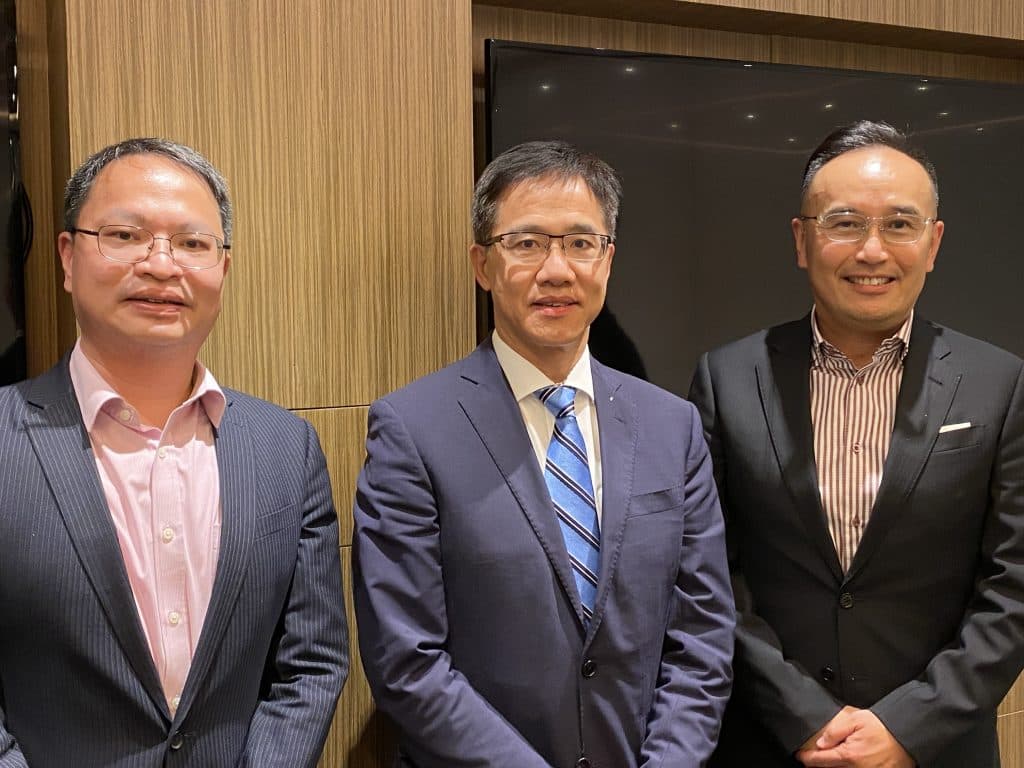

香港電腦學會會長孫耀達及專業及事業發展委員會成員許仁強,就最近的事故提醒商界,企業面對攻擊風險正在上升,尤其是針對性攻擊,為了獲取金錢的回報。不少攻擊更是與電郵有關,以往黑客是漁翁撒網發放惡意電郵,如今則扮作內部用戶,再發出假電郵詐騙,更難於防範。

近期,航空業IT服務供應商SITA,也受到供應鏈攻擊,導致數以萬計乘客資料外洩;新加坡航空及國泰航空亦向乘客發出通知,須與SITA的PPS交換乘客資料,部份乘客姓名、會員號碼、座席和飲食偏好,可能已外洩。新航和國泰均不是SITA客戶,但SITA為全球9成航空公司提供服務,彼此須交換乘客資料作核實用途。SITA未有透露是那家供應商出現問題。

供應鏈攻擊難防

許仁強說,SolarWinds的網絡監控平台Orion受攻擊後,由於軟件已經獲得默許,毋須經保安系統檢查直接安裝,所以避過所有防護,事件起源就是惡意軟件入侵SolarWinds一名電郵用戶,然後再攻擊Orion更新軟件,植入惡意郵件,通過下載攻擊下游客戶;內藏的木馬程式被下載逾18000次,超過20家公司證實已被入侵。

「供應鏈攻擊比較難防範,企業難以審查上遊供應商的保安;情況就有如刺殺皇帝,就找供應皇室膳食的農場,在食品裡下毒。」上遊供應商如果防範較鬆散,就成為後門。

發現入侵FireEye保安營運中心(SOC)分析人員,發現可疑用戶登入,竟同時註冊兩個電話號碼,再致電該用戶求證,原來該用戶只用一個號碼,終於揭發了美國史上最嚴重的入侵。如果黑客不是入侵了FireEye系統,其他受害用戶可能仍蒙在鼓裡。

多重認證防患未然

更麻煩是,遭入侵企業的安系統,幾乎完全沒偵查察覺異常,SOC和SIEM未有發現入侵蛛絲馬跡,甚至未有發覺惡意軟件「回電」(Call back)到命令和控制伺服器(C&C),可見黑客之隱秘,屬於有組織和經驗攻擊。

許仁強說,企業可考慮採用多重認證,或實行「零信任」(Zero Trust)機制防止入侵。今次黑客是通過了電郵入侵,除了多重認證,亦可登入時發短訊作通知。

他建議企業加強認證供應商的保安和資格,定期教育訓練用戶電郵防範意識,又或進行保安習演,聘請白帽黑客模擬攻擊,以測試保安系統防禦能力,甚至購買第三方保安情報,以更快知悉網上攻擊趨勢。

孫耀達說,企業保護數據有三個重點,包括保護數據的機密性(Confidentiality)、完整性(Integrity)和可用性(Availability),黑客往往是盗取數據,或今次就是修改了數據,再攻擊下游的客戶,甚至以勒索加密程式,令數據完全無法存取。

他說,以往網絡保安主要是防禦從北至南,也就從外圍攻擊,加入防火牆和其他多重防護。從SolarWinds的事態,顯示也須注意從東至南平面攻擊,伺服器之間是否有不尋常活動。

保安意識重中之重

孫耀達同意,網絡攻擊確是防不勝防,往往道高一尺 魔高一丈,而為所有系統加入「零信任」,也涉大量及成本,必須分緩急輕重,集中保護最重要數碼資產。

「網絡保安也要不斷檢討更新,適應經常轉變的形勢,以保持警覺性,不能墨守成規。」用戶對網絡保安的警覺意識,可說是網絡保安的最重要防線。

FireEye為第一家發現有關SolarWinds供應鏈攻擊的公司,也不斷在網絡蒐集有關情報,以打聽風吹草動作出防範。Microsoft公佈Exchange伺服器漏洞之前,網上已有黑客交易攻擊有關漏洞的APT,FireEye早已預知,某些系統重大事故,即將發生;而漏洞公佈前,黑客可能早已潛入系統,捷足先登,即使事後再堵塞漏洞,亦無法防止黑客破壞。

果然,漏洞公佈不久後,消息公佈超過30000個Exchange伺服器遭入侵,不少企業仍未有公佈,部分更可能不知自己成受害者。

類似網絡的保安事件,可引發不少其他網絡保安問題,讓黑客潛伏內部電腦,伺機而動發動其他攻擊,癱瘓服務或盗取數據,甚至攻擊下游客戶,所以不能堵塞漏洞,就掉以輕心,必須細心檢驗系統。